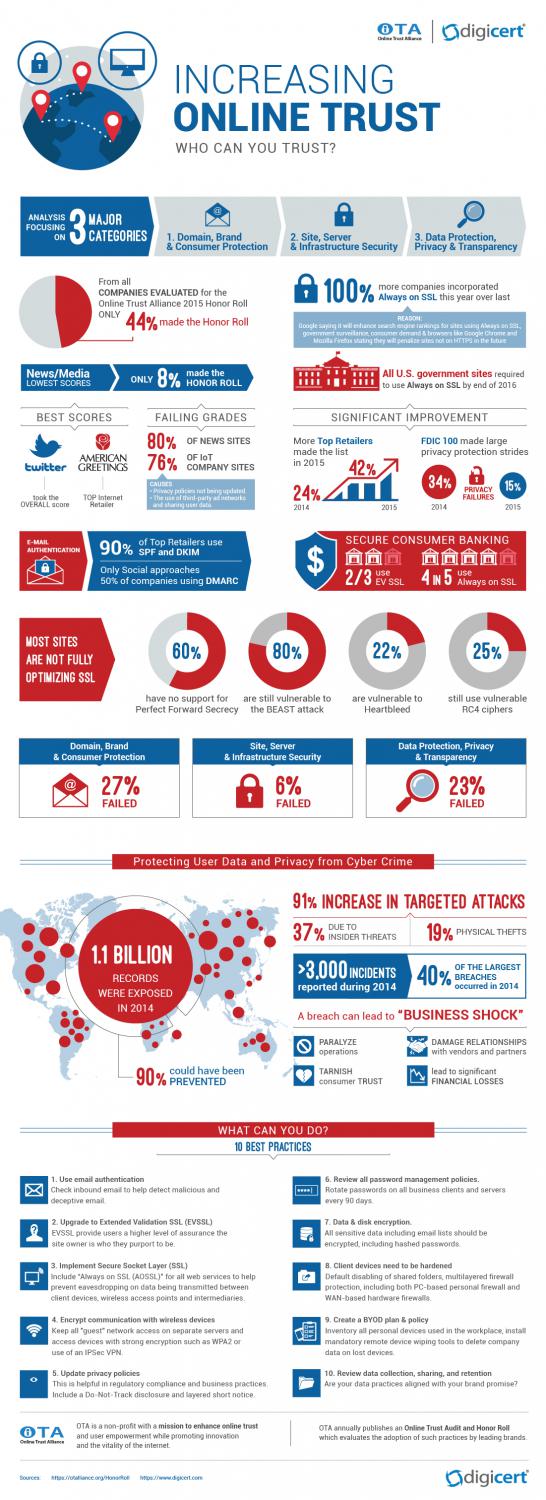

De Online Trust Alliance voert jaarlijks een audit uit naar de bescherming van burgers en hun gegevens. Voor 2015 werden bijna 1000 websites van grote banken, retailers, sociale media bedrijven, kranten, tv-bedrijven, uitgevers, muziekmaatschappijen, nieuwssites, regeringsinstellingen en Internet of Things-sites ge-audit. 44% van deze websites voldeed aan de criteria van klantbescherming en privacy. 45% van de bedrijven faalde hierin echter, wat zorgwekkend is. En let wel: dat de websites voldoen aan de criteria van klantbescherming en privacy betekent niet dat de privacy van klanten daadwerkelijk gewaarborgd is!

Tag Archives: Cyber Security

Inside The NSA. Americas Cyber Secrets

De NSA heeft het nieuws vele malen gehaald de afgelopen jaren, veelal negatief, door de enorme hoeveelheden data die worden vastgelegd (afgetapt is beter). Maar wat doet die organisatie nu echt? In mei 2012 maakte National Geographic een film over de werking van de NSA. Voor de eerste keer sinds 1952 mocht een filmploeg de NSA-gebouwen in. Ik weet niet hoe betrouwbaar of waarheidsgetrouw de film is en wat de achterliggende gedachte ervan is. Het heeft een nogal nationalistische sfeer, maar desalniettemin: het geeft een enorme hoeveelheid informatie over deze geheime dienst en de interne werking ewrvan. Interessant genoeg dus om te bekijken….

Cyber Security Risk Assessments

IT Governance Cyber Security Consultants ontwikkelden de navolgende infographic over het bepalen van de risico’s die met cyber security samenhangen. De infographic geeft 10 risicogebieden aan, op basis waarvan kan worden bepaald wat de sterkten en zwakten zijn als het gaat om cyber security.

Schneier over cyber war

Bruce Schneier is een van de grootste experts op het vlak van informatiebeveiliging. Zijn persoonlijke blog (waarnaar ik bij de links op deze site verwijs) is daar een voorbeeld en expressie van. Zijn opvattingen zijn dan ook de moeite van het beluisteren of lezen waard. In maart vorig jaar hield hij in het Shangri La Hotel in Parijs een voordracht over de oorlog tegen cyber crime. Ik had het genoegen daarbij aanwezig te zijn en ik vind het de moeite waard om de video die daarvan op YouTube is verschenen (en die ik pas onlangs aantrof) ook via deze site openbaar te maken. Schneier gaat in op de mogelijkheden om cyber crime te bestrijden. In een wereld waarin we steeds meer ‘bedreigd’ worden door onzichtbare criminelen, lijkt het mij nodig dat we meer weten over wat we kunnen doen tegen dit soort activiteiten. Misschien dat dit verhaal een begin kan zijn. Schneier pratte bijna een uur. Dat is een hele tijd, maar het is wel de moeite.

Web Warriors

Een video van CBC, een Canadese televisiemaatschappij. War Warriors is een documentaire van een uur die een diepgaande blik werpt op Cyber Space en de gevaren die daar loeren voor onze fysieke maatschappij. Uitgangspunt is de totale blackout in een deel van Canada en het Noorden van de VS in 2004. Een blik in de wereld van hackers, virusschrijvers en hun bestrijders. Kijk en huiver….

Beveiliging is altijd lek

Security-onderzoeker Dan Kaminksy, bekend van het gat in internetbasisprotocol DNS, is blij dat mensen beseffen dat geen enkel netwerk immuun is voor cyberaanvallen. Dat betekent, zegt hij tegen techmagazine Wired, dat de security-industrie en haar klanten eindelijk de waarheid kunnen accepteren dat wat ze jarenlang hebben gedaan niet werkt.

Kaminsky legt uit dat er een enorm convervatieve houding heerst in de beveiligingswereld. ‘Do what everyone else is doing, whether or not it works. It’s not about surviving, it’s about claiming you did due diligence’, zo stelt Kaminsky. ‘That’s good if you’re trying to keep a job. It’s bad if you’re trying to solve a technical problem’. Zoals dus het beveiligen van IT-systemen en netwerken.

‘In reality’, zo zegt Kaminsky, ‘No one knows how to make a secure network right now. There’s no obvious answer that we’re just not doing because we’re lazy. Simply installing firewalls and intrusion detection systems and keeping anti-virus signatures up to date won’t cut it anymore — especially since most companies never know they’ve been hit until someone outside the firm tells them. If someone walks up to you on the street and hits you with a lead pipe, you know you were hit in the head with a lead pipe. Computer security has none of that knowing you were hit in the head with a lead pipe’.

Hypponen over security en privacy

Deze keer een paar erg interessante TED-presentaties van de Fin Mikko Hypponen over online security en privacy. Tijdens de jaarlijkse ‘TED Talks’ conferenties houden allerhande invloedrijke denkers een lezing van maximaal twintig minuten over hun eigen expertise. Deze voordrachten staan allemaal online en gaan in eerste instantie over technologie, entertainment en design (TED), maar gaan steeds vaker ook over wetenschap, kunst, economie en maatschappelijke onderwerpen. Hier heb ik twee video’s van Hypponen opgenomen die gaan over de bedreiging door virussen van onze tendens vanuit de cloud te gaan werken en de bedreiging voor de privacy door alle maatregelen die overheden nemen om bedreigingen te kunnen opsporen.

over online security en privacy. Tijdens de jaarlijkse ‘TED Talks’ conferenties houden allerhande invloedrijke denkers een lezing van maximaal twintig minuten over hun eigen expertise. Deze voordrachten staan allemaal online en gaan in eerste instantie over technologie, entertainment en design (TED), maar gaan steeds vaker ook over wetenschap, kunst, economie en maatschappelijke onderwerpen. Hier heb ik twee video’s van Hypponen opgenomen die gaan over de bedreiging door virussen van onze tendens vanuit de cloud te gaan werken en de bedreiging voor de privacy door alle maatregelen die overheden nemen om bedreigingen te kunnen opsporen.

Verkeerde Zuinigheid….

Brancheorganisatie ICTWaarborg waarschuwt tegen verkeerde zuinigheid, waardoor gebruikers van IT-apparatuur zich blootstellen aan cybercriminelen. Als wordt beknibbeld op de beveiliging van computers kan de gebruiker een makkelijke prooi worden voor mensen die identiteitsfraude willen plegen.

Brancheorganisatie ICTWaarborg waarschuwt tegen verkeerde zuinigheid, waardoor gebruikers van IT-apparatuur zich blootstellen aan cybercriminelen. Als wordt beknibbeld op de beveiliging van computers kan de gebruiker een makkelijke prooi worden voor mensen die identiteitsfraude willen plegen.

Mensen (en zelfs allerlei instellingen en bedrijven) willen wel geld uitgeven aan mooie apparatuur, maar besparen op goede anti-virussoftware, service en deskundigheid bij het instellen van de beveiliging van bijvoorbeeld routers. Volgens ICTWaarborg is dat een gevaarlijke zaak, die ook nog eens in de hand wordt gewerkt door de industrie. Apparatuur wordt vanaf de fabriek onvoldoende beveiligd en het instellen van goede beveiliging is voor veel mensen te lastig.

Uit een recent onderzoek van Microsoft bleek dat Windows-gebruikers dramatisch scoren als het gaat om internetveiligheid. Zo’n 2000 Windows-gebruikers in vijf landen vulden een vragenlijst in, waarbij zij een maximale score van 100 punten konden krijgen. Gemiddeld werden er maar 34 punten gescoord. Van de computers raakte 53 procent besmet met adware en spyware en 51 procent liep een virusbesmetting op of werd onderdeel van een botnet.

Cybercriminelen verzamelen persoonlijke gegevens (naam, adres, geboortedatum, burgerservicenummer), die identiteitsdiefstal mogelijk maken. Om dikke leningen af te sluiten, maar ook om iTunes-accounts te misbruiken. ‘Daardoor kunnen apps worden besteld en dat geld krijg je niet zomaar terug van Apple’, zegt Sander Vale, voorzitter van ICTWaarborg.

Ook MIT is niet veilig….

![]() Een gehackte server van het gerenommeerde MIT heeft maandenlang websites gescand op kwetsbaarheden en daar malware geïnjecteerd. Doelwit was phpMyAdmin. De gekaapte server van het Massachusetts Institute of Technology (MIT) draaide een script dat wereldwijd scans uitvoerde om malware te kunnen verspreiden. Kwetsbare sites zijn vervolgens besmet met kwaadaardige code. Ook werd eigen content, met willekeurige plaatjes en tekst, toegevoegd.

Een gehackte server van het gerenommeerde MIT heeft maandenlang websites gescand op kwetsbaarheden en daar malware geïnjecteerd. Doelwit was phpMyAdmin. De gekaapte server van het Massachusetts Institute of Technology (MIT) draaide een script dat wereldwijd scans uitvoerde om malware te kunnen verspreiden. Kwetsbare sites zijn vervolgens besmet met kwaadaardige code. Ook werd eigen content, met willekeurige plaatjes en tekst, toegevoegd.

Deze aanval is in juni dit jaar al begonnen en heeft meer dan 100.000 websites weten te besmetten. Niet-kwetsbare websites hebben ook last gehad: zij zijn door de MIT-server bestookt met verzoeken. Sommige sites kunnen niet op tegen de grote bandbreedte van de .edu-server.

Gebrekkige basisbeveiliging oorzaak van veel hacks

Bij een inbraak in het IT-systeem van bedrijven is in veel gevallen de basisbeveiliging niet in orde. Vaak wordt bij hacks gesproken over APT (Advanced Persistent Threats), terwijl het merendeel van die aanvallen helemaal niet zo geavanceerd is.

Bij een inbraak in het IT-systeem van bedrijven is in veel gevallen de basisbeveiliging niet in orde. Vaak wordt bij hacks gesproken over APT (Advanced Persistent Threats), terwijl het merendeel van die aanvallen helemaal niet zo geavanceerd is.

De gevolgen van alle kleine hacks bij elkaar samen zijn vele malen groter zijn dan gevolgen van APT’s, omdat die vaak op één bedrijf zijn gericht. Bovendien houden bedrijven kleine hacks vaak onder de pet en daardoor komen die gevolgen niet naar buiten. Alleen al de financiële schade na kleine inbraken bedraagt vaak enkele tienduizenden tot honderdduizenden euro’s bedraagt.

Bedrijfs-IT moet constant gemonitord worden op zwakheden en aanvallen. Jaarlijkse security-audits, hoe belangrijk ook, geven voornamelijk schijnveiligheid. Die test geeft veel bedrijven een veilig gevoel, maar dat is het in feite niet. Eigenlijk moeten bedrijven naar real-time monitoring, maar dat wordt uit kostenoverweging vaak niet gedaan. Daarnaast blijft patchmanagement een uitdaging voor veel bedrijven. Daarbij vormen bijvoorbeeld fusies en overnames een groot risico, omdat er in die overgangsperiode vaak geen overzicht is.

Lektober: de melder is de schuldige

Webwereld en Brenno de Winter hebben al heel wat over zich heen gekregen sinds de lancering van Lektober: het plan om iedere dag van oktober een lek in de infrastructuur van (semi-)overheids- en zorginstellingen aan te geven. De laatste aanval op De Winter was een aanval op de server van de journalist om aan te tonen dat ook diens infrastructuur ‘lek’ is en dat Lektober overdreven is en gericht op sensatie.

Webwereld en Brenno de Winter hebben al heel wat over zich heen gekregen sinds de lancering van Lektober: het plan om iedere dag van oktober een lek in de infrastructuur van (semi-)overheids- en zorginstellingen aan te geven. De laatste aanval op De Winter was een aanval op de server van de journalist om aan te tonen dat ook diens infrastructuur ‘lek’ is en dat Lektober overdreven is en gericht op sensatie.

Het Amersfoortse beveiligingsbedrijf ISSX blijkt bij deze aanval op De Winter’s server betrokken te zijn. Oprichter Ronald Kingma van ISSX bekent dat zijn organisatie een rol heeft gespeeld bij de aanval nadat hij is geconfronteerd met bewijs uit de log-bestanden. ‘ISSX heeft meegewerkt aan het vergaren van informatie. Van de daadwerkelijke aanvallen waren we wel op de hoogte, en ook van hoe hij (de server) geëxploiteerd is. Maar die handelingen zijn niet vanuit ISSX uitgevoerd’, zegt Kingma. Kingma wil niet zeggen wie de concrete aanval heeft uitgevoerd en wat hun betrokkenheid bij zijn organisatie is. In communicatie met de Telegraaf omschrijven de aanvallers zich als ‘Kwik, Kwek en Kwak’.

EInde van het wachtwoord ?

Mozilla experimenteert met een nieuwe inlog-methode, die het gebruik van wachtwoorden overbodig maakt: BrowserID. Een bezoeker van een website kan zich ‘met een druk op de knop’ legitimeren.’You can sign into any web site that supports BrowserID with just two clicks’.

Vertrekpunt van de techniek is het e-mailadres, ‘[a] system [that] is effectively a universal login system for most of the web; websites that have stronger login requirements are free to use them, and have a more secure way to federate their logins to other sites. It provides more control over the duration and scope of a user login than is currently available in browser-based systems’, zoals de MozillaWiki het stelt. Veel sites gebruiken dat e-mailadres ook al voor identificatiedoeleinden: als een gebruiker zijn wachtwoord vergeten is, kan hij het veelal resetten via een per e-mail toegestuurde link.

Dat kan slimmer, dacht Mozilla. Als websites er op vertrouwen dat een bezoeker via e-mail identificeerbaar is, kan die ook inloggen met een e-mailadres. Dat scheelt een gebruiker een hoop gedoe met de wachtwoorden-administratie. Voor de bouwers van sites is het ook simpeler.

Sex en Cybercrime eigenlijk hetzelfde

![]() Onderzoeken naar sexuele relaties en naar cybercrime vertonen grote gelijkenis, zeggen twee onderzoekers van Microsoft in het rapport Sex, Lies and Cyber-crime Surveys. Dit rapport wordt volgende week gepresenteerd op de Workshop over Economics of Information Security (WEIS 2011) op de George Mason University.

Onderzoeken naar sexuele relaties en naar cybercrime vertonen grote gelijkenis, zeggen twee onderzoekers van Microsoft in het rapport Sex, Lies and Cyber-crime Surveys. Dit rapport wordt volgende week gepresenteerd op de Workshop over Economics of Information Security (WEIS 2011) op de George Mason University.

Het probleem van beide typen onderzoek is dat de betrokkenen rapporteren zonder dat hun beweri ngen worden gecontroleerd, waardoor schattingen gedaan door een klein deel van de ondervraagden, grote invloed hebben op de uitkomsten.

Dinei Florencio and Cormac Herley, de auteurs, stellen dat weinig waarde moet worden gehecht aan deze onderzoeken.

In het geval van onderzoek naar het aantal sexuele partners, blijken mannen te ‘overschatten’, terwijl vrouwen geneigd zijn een kleiner aantal op te geven. Mannen hebben de gewoonte flagtrante leugens te vertellen over hun sexuele prestaties. Als gevolg daarvan duwen zij de gemiddelden in de uitkomst van deze onderzoeken omhoog.

Social Engineering trucs

21 januari 2011

Fraudeurs kunnen beveiligingsmaatregelen heel simpel omzeilen door zich voor te doen als betrouwbare partners. Ieder weldenkend mens weet dat het onverstandig is om in te gaan op voorstellen waarbij je een vorstelijke vergoeding opstrijkt als je de nalatenschap van prins Usman Bello Mustapha II op je zakenrekening parkeert. Fraudeurs zitten echter niet stil. Mede dankzij de opkomst van sociale media zijn er tal van nieuwe manieren bedacht waarmee criminelen je bedrijfswinst weten af te romen of op slinkse wijze uit je privévermogen graaien. ‘Social engineering’ is een begrip uit de beveiligingsindustrie. Het slaat op activiteiten die een specifieke vorm van oplichting tot doel hebben. Social engineers bewegen nietsvermoedende mensen – waaronder ook IT’ers en CIO’s – er middels valse voorwendselen toe bepaalde acties te ondernemen of persoonlijke informatie prijs te geven.

Amerikaans internetpaspoort

11 januari 2011

Het Amerikaanse ministerie van Economische Zaken krijgt de bevoegdheid een internetpaspoort te ontwerpen. Er moet een gecentraliseerd identiteits-systeem komen voor het internet. De regering Obama is op dit moment bezig met het opstellen van de National Strategy for Trusted Identities in Cyberspace, die binnen een paar maanden af moet zijn. ‘We are not talking about a national ID card’, zei Cybersecurity Coördinator van het Witte Huis, Howard Schmidt. ‘We are not talking about a government-controlled system. What we are talking about is enhancing online security and privacy, and reducing and perhaps even eliminating the need to memorize a dozen passwords, through creation and use of more trusted digital identities’. Met de bekendmaking dat het ministerie van Economische Zaken (EZ) de verantwoordelijkheid krijgt voor het Internet ID, worden andere instanties buitenspel gezet. Zo stonden de National Security Agency (NSA) en het Department of Homeland Security, de instantie die verantwoordelijk is voor de binnenlandse veiligheid, op de nominatielijst. De keus voor EZ is bedoeld om privacy- en burgerrechtengroeperingen gerust te stellen. Zij zien politie- en inlichtingendiensten liever niet in een dubbelrol, zeker niet als het om identiteitsgegevens gaat.

De ondergang van het Web zijn de gebruikers…

10 januari 2011

De vraag is of echte veiligheid in de IT een haalbaar verhaal is, of een volstrekte utopie. Denken we aan WikiLeaks, Stuxnet, en over de vraag of die beveiligingsdieptepunten van 2010 te voorkomen waren geweest. Nee, denk ik: hadden de betrokken partijen er voor gezorgd dat de nu gevolgde routes waren afgesneden, dan hadden zowel de makers van Stuxnet als de bronnen van Wikileaks wel een andere route gevonden. Stuxnet toont in feite aan dat als een partij het echt wil, er altijd wel ergens een gaatje te vinden is. Stuxnet was een bijzonder professionele aanval, en het is de vraag of daar ooit een kruid tegen gewassen is. Geen bank is honderd procent te beveiligen – de vraag is uitsluitend of de beveiliging goed genoeg is om het aantal overvallen op acceptabele hoogte te houden. Honderd procent veiligheid bestaat niet. Veel lastiger is de vraag die Wikileaks oproept: hoe gaan we om met de mens als zwakste schakel? Voor beveiliging zijn nog zulke prachtige oplossingen te bedenken, maar als de mens in de weg gaat zitten, vindt hij/zij er altijd wel een weg omheen. Iedereen kent het dilemma van de wachtwoorden: als je je gebruikers vaak genoeg dwingt ze te veranderen, gaan ze vanzelf simpele wachtwoorden gebruiken, anders onthouden ze ze niet meer. En als je ze dwingt ingewikkelde wachtwoorden te gebruiken, gaan ze ze opschrijven – anders onthouden ze ze niet meer.

Cybercrime rapport snel de prullenbak in

29 december 2010

Wie zijn IP-adres verbergt heeft daar een reden voor en mogelijk is die ‘te relateren aan kinderporno’, stelt een onderzoek in opdracht van de overheid. De onderzoekers adviseren een vergaande aanpak van cybercrime. Het onderzoek richt zich op het samenstellen van gedragsprofielen van cybercriminelen, die kunnen worden ingezet tegen cybercrime. Sommige zaken kunnen duiden op verdacht gedrag, zo stelt het rapport. Mensen die zich schuldig maken aan het kijken of produceren van kinderporno hebben browserfavorieten die daar op kunnen duiden, zo stellen de onderzoekers van het onderzoeksbureau Faber in het rapport dat zij in opdracht van de ministeries van Economische Zaken en Veiligheid en Justitie uitvoerden. De onderzoekers komen ook tot de niet verrassende conclusie dat surfgedrag en gebruikte zoektermen licht kunnen werpen op iemands activiteiten. Volgens de Volkskrant concluderen de onderzoekers dat cybercrime alleen kan worden aangepakt als de politie ‘internationaal gaat samenwerken’ en ook ISP’s, banken en domeinregistreerders gegevens aan de politie leveren. Providers zouden kunnen inspecteren welke abonnees hun IP-adres verbergen, waarna de politie die gebruiker nader kan onderzoeken. Een van de onderzoekers, Wynsen Faber, geeft tegenover de krant toe dat deze potentiële maatregelen kunnen ‘schuren’ met de privacy. Dat is nogal positief geformuleerd voor een flagrante inbreuk op welke privacyregels dan ook die we in dit land hebben.

Stuxnet toch voor kerncentrale bedoeld

27 september 2010

Stuxnet, volgens deskundigen mogelijk de meest complexe malware ooit gebouwd, heeft in Iran zeker 30.000 Windows-systemen besmet. Daaronder zijn PC’s die in nucleaire installaties draaien. Een schoonmaakoperatie zou op touw zijn gezet. Stuxnet, die systemen vooral besmet via USB-sticks, werd in juni op Iraanse Windows-computers ontdekt door het relatief onbekende antivirusbedrijf VirusBlokAda uit Wit-Rusland. Uit onderzoek door diverse beveiligingsfirma’s bleek dat de malware zich niet richt op het stelen van gebruikersgegevens of het versturen van spam, maar zich juist richt op het aanvallen van aanstuursoftware voor industriële systemen. Daarbij richt Stuxnet zich bovendien uitsluitend op Scada, software waarmee industriële systemen zijn aan te sturen. Scada-systemen worden onder andere gebruikt in de omstreden nucleaire installaties in Iran. Stuxnet richt zicht bovendien geheel op Scada-software die door Siemens wordt gemaakt. Inmiddels heeft de Iraanse overheid toegegeven dat de Stuxnet-worm op zeker 30.000 ip-adressen van bedrijfssystemen in Iran is aangetroffen.

Worm specifiek voor kernreactor ?

23 september 2010

Een zeer geavanceerde worm, in juli 2010 ontdekt, is mogelijk op maat geschreven om de kernreactor in de Iraanse plaats Bushehr te saboteren. Dat zegt Ralph Langner, een expert op het gebied van de beveiliging van industriële systemen. De Stuxnet-worm werd ontdekt door een Wit-Russisch beveiligingsbedrijf, op de machines van een Iraanse fabriek. Daarna dook het ook op in onder meer Indiase en Indonesische fabrieken. Beveiligingsexperts zijn onder de indruk van de complexiteit van Stuxnet, dat misbruik maakt van (hoe origineel !) zwakheden binnen Windows, zoals het icoon-lek, en industriële beheersoftware van Siemens. Ze zijn het eens dat de worm moet zijn geschreven door een team van hoog gekwalificeerde experts. De gigantische hoeveelheid werk die Stuxnet verraadt, doet sommigen zelfs vermoeden dat de maker(s) steun kregen van een regering. Stuxnet heeft zelfs zoveel indruk gemaakt, dat experts bezorgd uitzien naar de volgende generatie malware. De angst bestaat dat kwaadwillenden zich massaal zullen laten inspireren door de intelligentie achter de computerworm.

Malware komt vooral via USB

27 augustus 2010

Een kwart van alle wormen infecteert computers via USB-sticks en apparaten die via USB worden aangesloten. Wormen op telefoons en camera’s worden nauwelijks opgemerkt. Het infectiepercentage via USB is geen toeval. Volgens PandaLabs, de onderzoekstak van Panda Security, is inmiddels 25 procent van alle wormen specifiek ontworpen om gebruik te maken van USB-apparaten. ‘Not only does it copy itself to these gadgets, but it also runs automatically when a USB device is connected to a computer, infecting the system practically transparently to the user. This has been the case with many infections we have seen this year, such as the distribution of the Mariposa and Vodafone botnets’, meldt Luis Corrons, technisch directeur bij PandaLabs. Uit een recent onderzoek van Panda onder ruim 10.000 kleine en middelgrote organisaties bleek dat 27 procent van alle malware-infecties rechtstreeks te herleiden was tot geïnfecteerde USB-hardware.